Recebi um e-mail de um phishing contra o banco Bradesco.

O e-mail começa dizendo que tem um divergência de cadastro e logo no final pede para acesssar o link.

Sabendo os bancos não fazem esse tipo de abordagem.

Ao passar o mouse em cima do link, verifiquei que não fazia parte do domínio do banco.

O e-mail começa dizendo que tem um divergência de cadastro e logo no final pede para acesssar o link.

Sabendo os bancos não fazem esse tipo de abordagem.

Ao passar o mouse em cima do link, verifiquei que não fazia parte do domínio do banco.

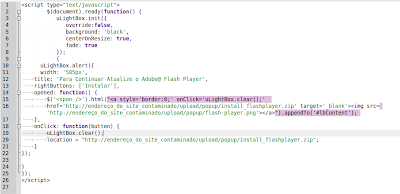

Usando um comando wget no linux consegui baixar a página e ao mesmo tempo foi redirecionando para baixar um arquivo de extensão .msi.

Um programa para Windows contendo malware.

wget http://www.abcdsds.acb/dxxsdgffd/fdfssdq/reset.php

--2013-11-14 08:51:37-- http://www.abcdsds.acb/dxxsdgffd/fdfssdq/reset.php

Resolvendo www.korledare.se (www.abcdsds.acb)... 195.74.38.131

Conectando-se a www.korledare.se (www.abcdsds.acb)|195.74.38.131|:80... conectado.

A requisição HTTP foi enviada, aguardando resposta... 302 Moved Temporarily

Localização: http://xxxsaaaasasa.com/media/system/-/?2YJR7AA08UY6OOJ8DMPWMTW

JY23CXU2ZTKRZV293W79KVRS9DH6ZB3JA4MM2GO100S05TH8QOFAJ74SKKXKWZ474PT#selected

folder=INBOXmain?notice=true [redirecionando]

--2013-11-14 08:51:37-- http://xxxsaaaasasa.com/media/system/-/?2YJR7AA08UY6

OOJ8DMPWMTWJY23CXU2ZTKRZV293W79KVRS9DH6ZB3JA4MM2GO100S05TH8QOFAJ74SKKXKWZ474PT

Resolvendo xxxsaaaasasa.com (xxxsaaaasasa.com)... 97.74.215.52

Conectando-se a xxxsaaaasasa.com (xxxsaaaasasa.com)|97.74.215.52|:80... conectado.

A requisição HTTP foi enviada, aguardando resposta... 200 OK

Tamanho: não especificada [text/html]

Salvando em: “reset.php”

[ <=> ] 9.656 43,7KB/s em 0,2s

2013-11-14 08:51:38 (43,7 KB/s) - “reset.php” salvo [9656]